Thème de la veille technologique : Les failles en cybersécurité exploitées

La veille technologique, ou veille scientifique et technique, consiste à s’informer de manière systématique sur les évolutions récentes dans un domaine précis. Elle permet d’identifier les nouvelles menaces, les techniques d’attaque émergentes et les failles exploitées, afin d’anticiper les risques et renforcer la sécurité des systèmes d’information. Cette activité repose sur la collecte, l’analyse et la diffusion des informations pertinentes, à la manière d’une revue de presse spécialisée.

Qu’est-ce qu’une faille en cybersécurité exploitée ?

Une faille en cybersécurité est une vulnérabilité présente dans un système informatique, un logiciel ou un réseau, pouvant être utilisée par des attaquants pour compromettre la sécurité des données ou prendre le contrôle d’un système. Lorsqu’une faille est exploitée, elle devient une porte d’entrée pour des cyberattaques telles que l’exécution de code malveillant, le vol de données ou le déploiement de ransomwares.

Ces failles peuvent être techniques, causées par des erreurs de programmation, des configurations incorrectes ou des composants obsolètes. Mais elles peuvent aussi être humaines, et ces dernières sont souvent les plus exploitées. Une mauvaise gestion des mots de passe, un manque de sensibilisation aux cybermenaces, l’ingénierie sociale ou encore une simple erreur de manipulation peuvent offrir aux attaquants un accès privilégié aux systèmes. Comprendre et analyser ces vulnérabilités permet de mieux se protéger et de renforcer la sécurité des infrastructures informatiques.

Articles :

En juin 2025, Google a publié une mise à jour critique pour son navigateur Chrome afin de corriger plusieurs vulnérabilités de sécurité.Parmi celles-ci, deux failles de haute gravité ont été identifiées : une vulnérabilité de type « use after free » dans les composants Compositing et libvpx, et une autre de type « écriture hors limites » dans le moteur JavaScript V8.Ces failles pouvaient permettre à des attaquants d’exécuter du code arbitraire sur les systèmes affectés.En réponse à ces menaces, l’Agence américaine de cybersécurité (CISA) a exigé que tous les employés fédéraux mettent à jour leur navigateur Chrome avant le 5 juin.Cette situation souligne l’importance de maintenir les logiciels à jour pour se protéger contre les vulnérabilités exploitées.

En mai 2025, une base de données contenant plus de 184 millions d’enregistrements, incluant des e-mails et mots de passe en clair, a été découverte en ligne sans protection.Cette fuite massive expose des comptes liés à des entreprises majeures telles qu’Apple, Google, Facebook, Microsoft, ainsi qu’à des institutions bancaires et gouvernementales.Cette situation met en évidence les risques liés aux mauvaises configurations du stockage cloud, responsables de 82 % des violations de données selon IBM.Les experts en cybersécurité recommandent de changer immédiatement les mots de passe, d’activer l’authentification multifactorielle et de surveiller régulièrement l’activité des comptes.

En avril 2025, Google a publié un correctif de sécurité pour Android, corrigeant 62 vulnérabilités, dont deux failles zero-day activement exploitées.L’une de ces failles, identifiée sous le nom CVE-2024-53197, permettait une élévation de privilèges via le pilote USB-audio du noyau Linux pour les appareils ALSA.Cette vulnérabilité a été exploitée par les autorités serbes en combinaison avec d’autres failles pour déverrouiller des appareils Android verrouillés, en s’appuyant sur une chaîne d’exploitation développée par l’entreprise israélienne Cellebrite.Cet incident met en évidence les risques liés à l’exploitation de failles zero-day et souligne l’importance de maintenir les systèmes à jour pour se protéger contre les menaces émergentes.

En mars 2025, VMware a publié des correctifs d’urgence pour trois vulnérabilités zero-day (CVE-2025-22224, CVE-2025-22225, CVE-2025-22226) affectant ESXi, Workstation et Fusion. Ces failles permettaient à des attaquants de s’échapper d’une machine virtuelle pour exécuter du code sur l’hôte, compromettant ainsi l’ensemble du serveur. La CISA a exigé que les agences fédérales appliquent les correctifs avant le 25 mars, mettant en évidence la gravité de ces vulnérabilités pour les infrastructures virtualisées.

En février 2025, une faille critique (CVE-2025-3928) a été découverte dans le serveur web de Commvault, une plateforme de sauvegarde SaaS hébergée sur Azure. Cette vulnérabilité a permis à des attaquants, probablement soutenus par un État, d’accéder sans autorisation aux environnements Microsoft 365 de clients via des secrets exposés. La CISA a ajouté cette faille à son catalogue des vulnérabilités exploitées connues, soulignant les risques liés à la gestion des secrets et aux configurations par défaut dans les applications cloud.

En janvier 2025, Microsoft a corrigé 159 failles de sécurité, dont huit vulnérabilités zero-day, trois étant activement exploitées. Ces failles touchaient des composants critiques du système Windows, exposant les utilisateurs à des risques d’exécution de code à distance et d’élévation de privilèges. Cette mise à jour souligne l’importance de maintenir les systèmes à jour pour se protéger contre les menaces émergentes.

En décembre 2024, Microsoft a publié un ensemble de correctifs de sécurité colmatant 72 failles, dont une vulnérabilité zero-day activement exploitée. Cette faille affectait les services de bureau à distance de Windows, permettant à des attaquants d’exécuter du code à distance sans authentification. Cette mise à jour souligne l’importance de maintenir les systèmes à jour pour se protéger contre les menaces émergentes.

En novembre 2024, l’ANSSI a publié son rapport annuel sur les cybermenaces, mettant en évidence l’exploitation massive de vulnérabilités dans les équipements de sécurité en périphérie des systèmes d’information, tels que les pare-feux et les passerelles VPN. Des failles critiques ont été identifiées dans des produits de fournisseurs comme Ivanti, Palo Alto Networks et Fortinet. Le rapport souligne également les mauvaises pratiques persistantes, telles que l’utilisation de mots de passe administrateur inchangés depuis plusieurs années, augmentant le risque de compromission des systèmes.

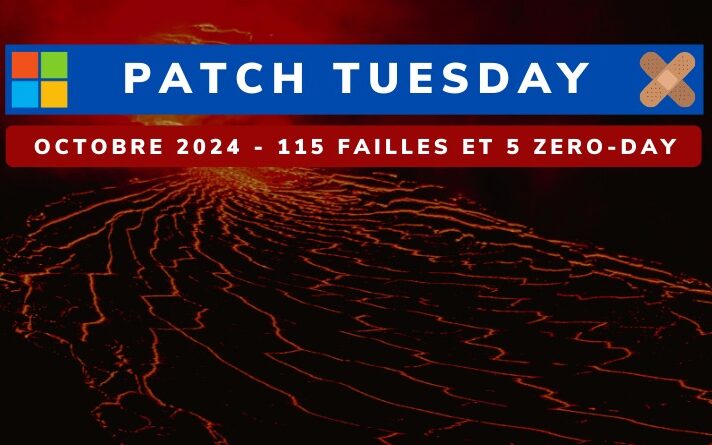

En octobre 2024, Microsoft a corrigé 117 failles de sécurité, dont cinq vulnérabilités zero-day, deux étant activement exploitées. Parmi elles, la faille CVE-2024-43572 permettait l’exécution de code à distance via des fichiers MSC malveillants, affectant la Microsoft Management Console. Une autre, la CVE-2024-43573, concernait une vulnérabilité de type usurpation d’identité dans la plateforme MSHTML de Windows. Ces correctifs soulignent l’importance de maintenir les systèmes à jour pour se protéger contre les menaces émergentes.

En septembre 2024, plusieurs vulnérabilités critiques ont été découvertes dans des routeurs D-Link, des processeurs ARM et le navigateur Arc. Ces failles permettaient à des attaquants de prendre le contrôle de ces systèmes à distance, mettant en danger la sécurité des utilisateurs. Les fabricants ont publié des correctifs pour résoudre ces problèmes, soulignant l’importance de maintenir les appareils à jour pour se prémunir contre de telles menaces.

En août 2024, Microsoft a publié un ensemble de correctifs de sécurité colmatant 89 failles, dont 9 vulnérabilités zero-day activement exploitées. Ces failles touchaient des composants critiques du système Windows, exposant les utilisateurs à des risques d’exécution de code à distance et d’élévation de privilèges. Cette mise à jour souligne l’importance de maintenir les systèmes à jour pour se protéger contre les menaces émergentes.

Le 19 juillet 2024, une mise à jour défectueuse du logiciel Falcon Sensor de la société de cybersécurité CrowdStrike a provoqué une panne informatique mondiale. Des milliers de systèmes Windows ont été affectés, entraînant des interruptions dans divers secteurs, notamment les aéroports, les hôpitaux et les services d’urgence. Cette panne souligne l’importance cruciale des tests rigoureux avant le déploiement de mises à jour logicielles critiques.

En juin 2024, Microsoft a corrigé une vulnérabilité critique dans Outlook, permettant l’exécution de code à distance sans interaction de l’utilisateur. Cette faille, qualifiée de « zéro-clic », exposait les utilisateurs à des attaques simplement en recevant un e-mail malveillant. L’exploitation de cette vulnérabilité aurait pu permettre à des attaquants de compromettre des systèmes sans que les victimes n’aient à cliquer sur un lien ou ouvrir une pièce jointe.

En mai 2024, une faille de sécurité critique, identifiée sous le nom CVE-2024-4358, a été découverte dans le logiciel Telerik Report Server. Cette vulnérabilité permettait à un attaquant non authentifié de contourner le mécanisme d’authentification et d’accéder à des fonctionnalités restreintes du serveur. Avec un score de sévérité de 9.8/10, cette faille mettait en danger les données sensibles des entreprises utilisant ce logiciel.

En avril 2024, Microsoft a corrigé 149 failles de sécurité dans le cadre de son Patch Tuesday, dont deux vulnérabilités critiques déjà exploitées par des attaquants. L’une d’elles permettait à des cybercriminels de signer des pilotes malveillants avec un certificat valide, compromettant ainsi la confiance du système. Ces correctifs soulignent l’importance de maintenir les systèmes à jour pour se protéger contre les menaces émergentes.

Fin mars 2024, une porte dérobée a été découverte dans l’outil de compression XZ Utils, utilisé sur de nombreuses distributions Linux. Cette faille, référencée sous le nom CVE-2024-3094, permettait à un attaquant de compromettre le serveur SSH (OpenSSH) et de prendre le contrôle du système. L’attaque a été attribuée à un contributeur malveillant du projet, mettant en lumière les risques liés à la chaîne d’approvisionnement logicielle.

En février 2024, Microsoft a corrigé 73 failles de sécurité, dont deux vulnérabilités critiques déjà exploitées par des attaquants. L’une d’elles, identifiée sous le nom CVE-2024-21412, permettait de contourner la protection SmartScreen de Windows. Cette faille a été utilisée par le groupe de cybercriminels DarkCasino pour cibler des professionnels de la finance, soulignant l’importance de maintenir les systèmes à jour.

Une vulnérabilité critique, connue sous le nom CVE-2023-20198, affectait les équipements réseau Cisco utilisant une interface d’administration web. Cette faille permettait à un attaquant de créer un compte administrateur et de prendre le contrôle total de l’appareil. Elle a été activement exploitée en fin d’année 2023, et montre les risques liés aux interfaces mal sécurisées accessibles depuis Internet.

Une faille de sécurité, identifiée sous le nom CVE-2023-3519, touchait les équipements Citrix NetScaler utilisés par de nombreuses entreprises. Cette vulnérabilité permettait à un pirate d’exécuter du code à distance sans s’authentifier. Elle a été exploitée notamment contre Boeing, entraînant le vol de 43 Go de données sensibles. Ce type d’attaque montre l’importance de corriger rapidement les systèmes exposés à Internet.

En septembre 2023, le groupe de hackers « Scattered Spider » a réussi à compromettre les systèmes informatiques de MGM Resorts en seulement dix minutes. Un membre du groupe a contacté le support interne en se faisant passer pour un employé, ce qui lui a permis d’obtenir une réinitialisation des identifiants d’accès, y compris les codes d’authentification multifacteur.

Grâce à cette intrusion, les pirates ont pu déployer un ransomware qui a gravement perturbé les activités du groupe : pannes des systèmes de réservation, inaccessibilité des chambres d’hôtel, et arrêt des machines à sous dans les casinos.

MGM a refusé de payer la rançon exigée, mais les pertes ont tout de même dépassé les 100 millions de dollars. Cette attaque démontre qu’une simple faille humaine peut suffire à compromettre toute une infrastructure.